INDICE

Quando si parla di cybersecurity, non si tratta più di chiedersi “se” avverrà un attacco informatico, ma “quando”.

In questo scenario, l’Incident Response (IR) diventa una delle attività più importanti per aziende e istituzioni: significa rispondere in modo rapido, strutturato ed efficace a un incidente di sicurezza, riducendo i danni e riportando l’organizzazione alla normalità.

Cos’è un Incident Response

Per Incident Response si intende l’insieme delle procedure e delle azioni adottate per gestire un incidente informatico. Si tratta quindi dell’insieme di operazioni tecniche e organizzative che consentono di rilevare, contenere e risolvere un incidente cyber, riducendo al minimo i danni e i tempi di fermo. Un incidente può riguardare un attacco ransomware, un furto di credenziali, una compromissione di sistemi cloud o la perdita di dati sensibili.

L’obiettivo dell’IR non è solo fermare l’attacco, ma anche: analizzarne le cause, contenere l’impatto, ripristinare i servizi e implementare misure correttive per evitare che si ripeta.

Nel primo semestre 2025, in Italia, il numero di incidenti cyber con impatto significativo è quasi raddoppiato rispetto al 2024 (Operational Summary del 1° semestre 2025 –ACN). A livello globale, il furto di credenziali e i ransomware restano tra i principali vettori di compromissione, spesso con richieste di riscatto milionarie.

Senza un piano di risposta agli incidenti, un’organizzazione rischia:

- Downtime prolungato, con perdita di produttività;

- Danni reputazionali, perdita di fiducia da parte dei clienti;

- Sanzioni, in caso di violazione di dati personali non gestita secondo GDPR;

- Costi elevati, legati a recupero dei sistemi e perdita di opportunità di business.

Le fasi dell’Incident Response

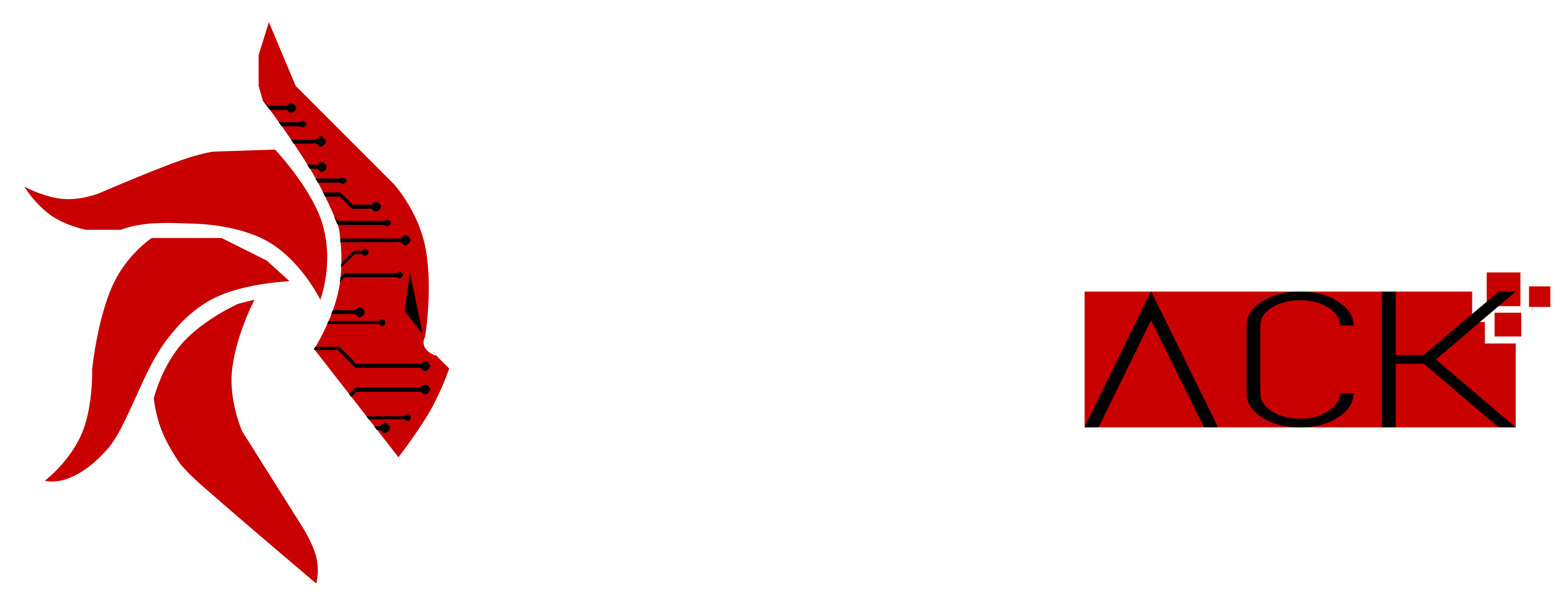

L’Incident Response non è più un’attività isolata: deve essere parte integrante della strategia di gestione del rischio informatico. Il National Institute of Standards and Technology (NIST) ha stilato un Cybersecurity Framework (CSF) contenente una serie di linee guida e best practice, per aiutare le organizzazioni a gestire e ridurre i rischi legati alla sicurezza informatica. In accordo con le best practice internazionali, un piano di IR efficace si articola in diverse fasi:

- Preparazione (Govern-Identify-Protect)

Definizione delle policy, creazione di un Incident Response Team (IRT) e predisposizione degli strumenti necessari (monitoraggio, log, comunicazione di crisi).- Govern → definire policy, responsabilità, procedure di escalation, ruoli del CSIRT

- Identify → mappare asset, sistemi critici e dati sensibili per capire cosa proteggere

- Protect → predisporre controlli di sicurezza, misure preventive, e soprattutto formazione del personale (awareness)

- Rilevazione (Detect)

Identificazione e riconoscimento rapido di un incidente attraverso sistemi di detection (EDR, SIEM, SOC). - Risposta (Respond)

Limitare i danni, isolando sistemi compromessi e bloccando la propagazione dell’attacco. Si procede poi con un’eradicazione per rimuovere la minaccia: malware, account compromessi, vulnerabilità sfruttate. - Ripristino (Recover)

Riportare i sistemi alla normalità in sicurezza, monitorando eventuali tentativi di reinfezione. - Miglioramento

Analisi post-incident di cosa è successo, aggiornamento del piano di difesa, miglioramento delle procedure future.

Incident Response Team (CSIRT / CIRT)

Un ruolo fondamentale è svolto dai Computer Security Incident Response Team (CSIRT), con competenze specifiche su come gestire un incidente informatico. Si tratta di una equipe di esperti, che si occupano di incident management in tempo reale, specializzati in gestione e risposta agli incidenti informatici.

Esistono diverse tipologie di CSIRT, a seconda del ruolo ricoperto, che intervengono in caso di cyber attacco:

- CSIRT aziendale → interno a un’organizzazione, focalizzato sulla protezione delle proprie infrastrutture. In azienda, il CSIRT lavora spesso insieme a fornitori esterni di servizi gestiti (MDR, SOC as a Service) per garantire una copertura h24.

- CSIRT settoriale (Sectoral CSIRT) → supporta un intero settore (es. sanitario, finanziario).

- National CSIRT → opera a livello nazionale; in Italia è CSIRT Italia, sotto l’Agenzia per la Cybersicurezza Nazionale (ACN).

- Regional/International CSIRT → collaborano tra Stati o macro-aree (es. CERT-EU per le istituzioni europee).

NOTA:

Spesso i due termini si confondono, ma non sono la stessa cosa:

- Il SOC si occupa di monitoraggio h24 e rilevamento delle minacce.

- Il CSIRT entra in azione quando viene confermato un incidente, gestendo la risposta e la mitigazione.

Nelle aziende più strutturate, SOC e CSIRT lavorano insieme: il primo rileva, il secondo risponde.

L’Incident Response è inoltre strettamente legato alla questione della compliance normativa. Gestire correttamente un incidente non è solo una necessità tecnica, ma anche un obbligo di legge.

- Il GDPR impone la notifica al Garante entro 72 ore in caso di data breach.

- La Direttiva NIS2 rafforza gli obblighi di segnalazione per operatori essenziali e fornitori digitali.

Senza un IR strutturato, il rischio non è solo tecnico ma anche legale e finanziario.

Piano di risposta agli Incidenti Informatici (IRP)

Un attacco informatico può colpire in qualsiasi momento: la vera differenza non la fa solo la tecnologia utilizzata per difendersi, ma la prontezza con cui un’organizzazione riesce a reagire. Cosa fare in caso di cyber attacco?

Ogni azienda dovrebbe dotarsi di un Incident Response Plan (IRP), ovvero un documento operativo che stabilisce ruoli, responsabilità e procedure da seguire in caso di incidente. L’IRP è parte integrante del più ampio processo di Incident Response (IR) e rappresenta la “guida di emergenza” che permette di ridurre i tempi di reazione e limitare i danni.

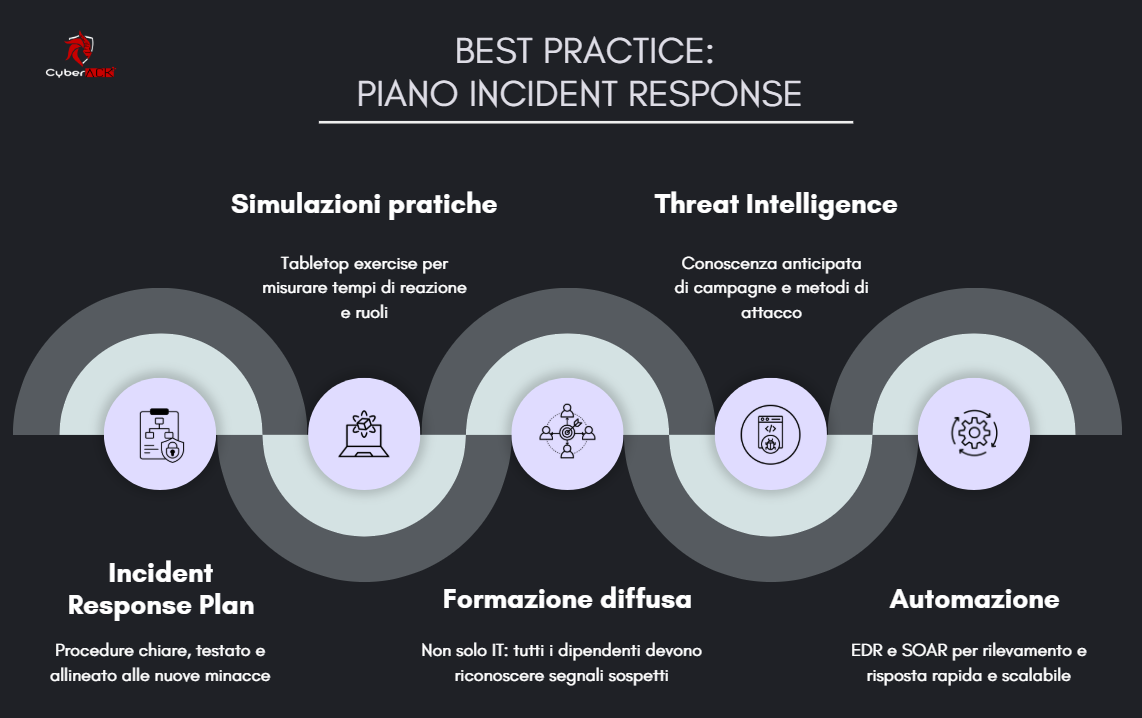

In pratica, un buon piano di Incident Response combina preparazione, addestramento, tecnologia e automazione, trasformando la risposta a un attacco in un processo strutturato e proattivo. Le principali best practice da seguire in questo ambito prevedono di:

- Creare e aggiornare un Incident Response Plan (IRP) efficace, aggiornato e testato. È fondamentale che le organizzazioni definiscano procedure precise e le mantengano al passo con l’evoluzione delle minacce.

- Testare regolarmente il piano con simulazioni pratiche, come i tabletop exercise, che permettono di verificare tempi di reazione, ruoli e comunicazioni interne.

- Formare il personale, anche non tecnico, per sapere come reagire in caso di incidente. Non solo i team IT, ma anche dipendenti di altri reparti devono sapere come comportarsi davanti a un sospetto incidente (ad esempio un’email di phishing o un messaggio anomalo). La consapevolezza riduce drasticamente i tempi di rilevazione e intervento.

- Integrare strumenti di Threat Intelligence per anticipare le mosse degli attaccanti: conoscere in anticipo nuove campagne ransomware o phishing consente di reagire prima che colpiscano.

- Automatizzare i processi di detection e risposta dove possibile. Soluzioni come EDR (Endpoint Detection & Response) o SOAR (Security Orchestration, Automation and Response) permettono di gestire in modo veloce e scalabile incidenti che, altrimenti, richiederebbero ore di lavoro manuale.

Conclusioni

Nel contesto attuale, in cui gli attacchi informatici crescono per frequenza e impatto, il Cyber Incident Response non è più un’opzione, ma una necessità strategica.

La differenza tra un episodio circoscritto e un disastro operativo può dipendere da un dettaglio: avere un piano pronto, collaudato e un team preparato a metterlo in atto senza esitazioni.

Le aziende che investono oggi in capacità di risposta sono quelle che domani garantiranno continuità, fiducia e competitività, trasformando un potenziale rischio in un’occasione per dimostrare resilienza.

Non aspettare che sia un attacco a dettare le regole del gioco. Contattaci subito, con oltre 10 anni di esperienza al fianco di aziende e istituzioni, ti aiutiamo a progettare e implementare un Incident Response Plan su misura, rapido, efficace e conforme alle normative.