Nel mondo digitale odierno, la sicurezza informatica non è più opzionale e richiede tecniche di difesa approfondite, che permettano di strutturare una difesa efficace.

Un Penetration Test (Pen Test o PT) è un’attività mirata a simulare un attacco hacker controllato, per identificare punti deboli nei sistemi IT prima che vengano realmente sfruttati da attori malevoli.

Il processo prevede l’utilizzo di tecniche di Ethical Hacking: esperti di sicurezza (“hacker etici”) utilizzano tecniche reali di intrusione per mettere alla prova la resistenza di sistemi, reti e applicazioni.

Lo scopo previsto da questa attività è quello di:

✔️ Identificare vulnerabilità nascoste

✔️ Valutare l’efficacia dei controlli di sicurezza

✔️ Fornire raccomandazioni concrete per la mitigazione dei rischi e l’implementazione di misure di sicurezza più efficaci

Penetration Test vs Vulnerability Assessment

È importante non confondere un Penetration Test con un Vulnerability Assessment (VA):

- Un VA elenca le vulnerabilità esistenti.

- Un PT va oltre: tenta di sfruttarle per capire le reali implicazioni di un attacco.

Mentre il VA dice “cosa è vulnerabile”, il Pen Test mostra la reale esposizione ai danni.

Le principali tipologie di Penetration Test

Esistono tre principali approcci per simulare gli attacchi:

- Black Box Testing: il tester non conosce nulla del sistema, come un vero hacker esterno.

- White Box Testing: il tester ha pieno accesso a documentazione, codice sorgente e configurazioni.

- Gray Box Testing: il tester possiede informazioni parziali, replicando lo scenario di un insider parzialmente informato.

Ogni modalità fornisce insight differenti e complementari sulla sicurezza reale del sistema.

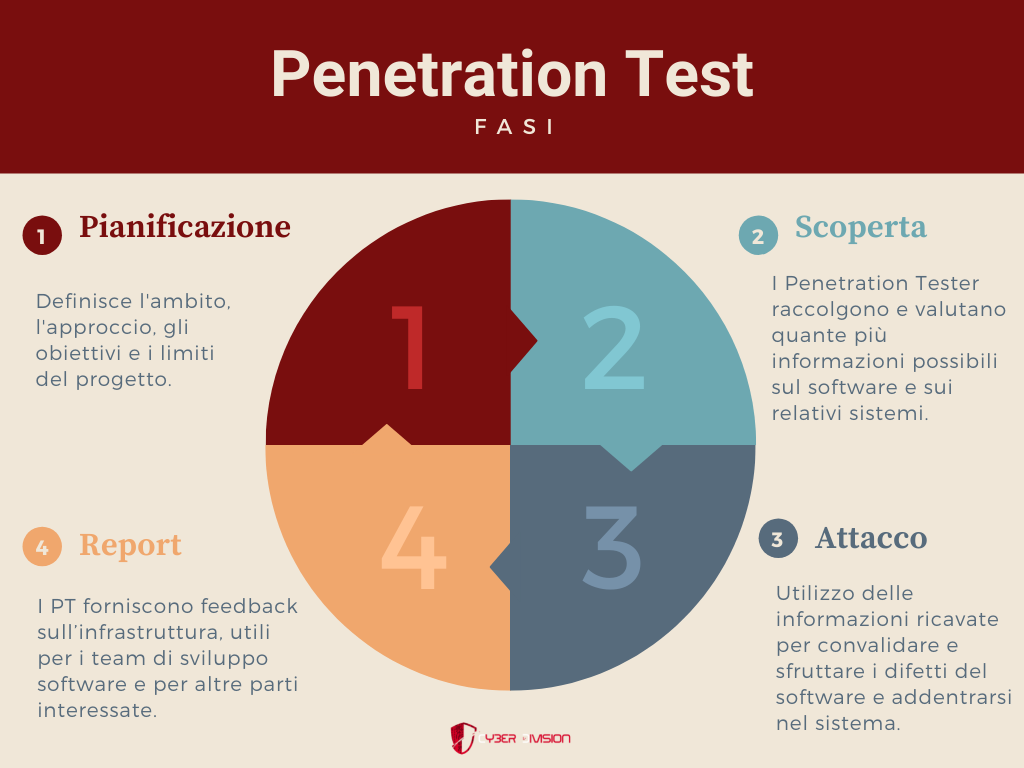

Le 4 fasi di un Penetration Test efficace

- Pianificazione

Definizione degli obiettivi, del perimetro e delle regole d’ingaggio. - Scansione e raccolta informazioni (Discovery)

Analisi delle porte aperte, dei servizi esposti e delle vulnerabilità. - Sfruttamento (Exploitation)

Tentativo controllato di accesso non autorizzato, privilege escalation e data exfiltration. - Report finale

Documento chiaro e operativo con vulnerabilità trovate, rischi associati e contromisure consigliate.

Strumenti principali utilizzati nei Pen Test

🔹 Nmap – Scanner di rete

🔹 Burp Suite – Analisi e attacco a web application

🔹 sqlmap – SQL Injection testing

🔹 Metasploit Framework – Sfruttamento di vulnerabilità conosciute

🔹 Wireshark – Analisi del traffico di rete

Oggi esistono anche piattaforme di Red Team Automation che permettono di testare le difese 24/7.

– Se vuoi scoprire come possiamo aiutarti a blindare i tuoi sistemi, richiedi ora una consulenza per un Pen Test personalizzato!