INDICE

Il Penetration Test (noto anche come Pen Test o PT) è una metodologia avanzata di cyber security volta a individuare vulnerabilità di sicurezza in sistemi, reti o applicazioni. Attraverso una simulazione realistica di attacco informatico, consente di valutare non solo i punti deboli del sistema, ma anche le potenziali conseguenze in caso di intrusione reale.

Il penetration testing è considerata una delle strategie più efficaci per strutturare una difesa concreta, individuando le vulnerabilità nascoste nei sistemi.

Perché il Pen Test è necessario per le aziende

Ogni giorno emergono nuove e più sofisticate minacce informatiche. Malware, ransomware e attacchi mirati colpiscono aziende di ogni dimensione e spesso, ci si accorge di una falla solo quando è troppo tardi. Un penetration test ben eseguito può fare la differenza tra una rete sicura e una crisi aziendale. I benefici di un PenTest ben ben strutturato prevedono:

- Prevenzione attiva contro attacchi informatici

- Protezione di dati, reputazione e continuità operativa

- Conformità a normative come GDPR, ISO/IEC 27001, PCI-DSS, NIS2

- Maggiore consapevolezza della postura di sicurezza aziendale

- Risparmio: prevenire costa meno che subire un incidente *

* Secondo IBM, una violazione dei dati costa in media 4,45 milioni di dollari (IBM Cost of a Data Breach Report, 2023).

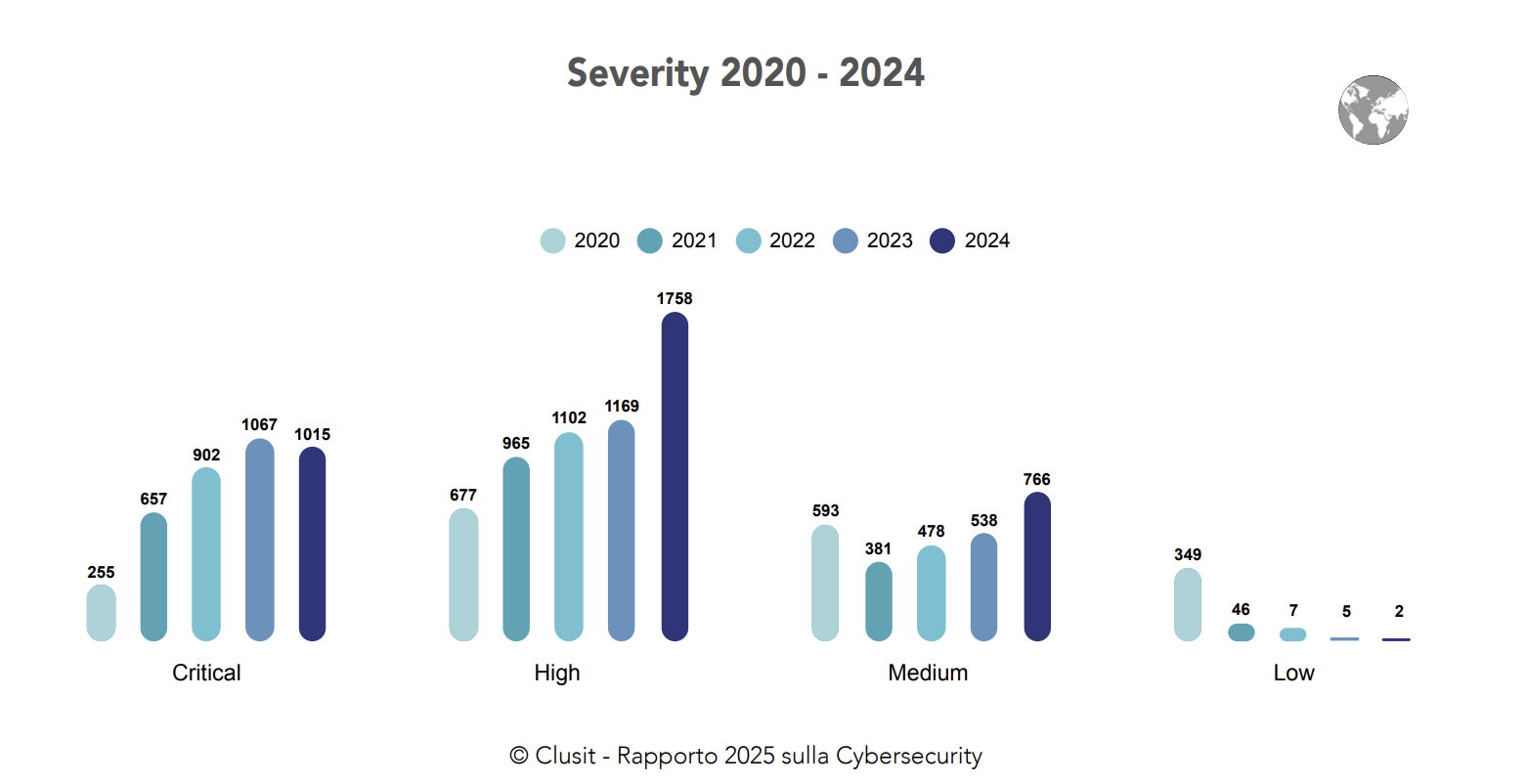

Di seguito, l’immagine tratta dal Rapporto Clusit 2025 sulla Cybersecurity che analizza la Severity mettendo in evidenza la gravità degli impatti degli incidenti. Sin dal 2021, si è consolidata una tendenza preoccupante, con un aumento costante degli incidenti con impatti gravi o gravissimi, che nel 2023 hanno raggiunto circa l’80% del totale.

Cos’è un Penetration Test

Il PT è un modo intelligente per anticipare gli attacchi, scoprendo le vulnerabilità prima che lo facciano i criminali informatici. In altre parole: è un test che simula un attacco hacker, ma fatto da professionisti autorizzati, con l’obiettivo di proteggerti.

A condurre i Penetration Test sono gli Hacker Etici (Ethical Hackers): professionisti che adottano l’approccio, la mentalità e le tecniche tipiche dei cyber criminali, ma con finalità difensive. Questo tipo di analisi rientra nelle pratiche di Ethical Hacking, e rappresenta uno strumento essenziale per testare la resilienza e la sicurezza proattiva delle infrastrutture IT.

A cosa serve un PT?

- Capire quanto l’azienda sia davvero protetta

- Testare l’efficacia delle misure di sicurezza esistenti, attualmente in funzione

- Ricevere un report con correzioni pratiche e priorità di intervento, finalizzate a migliorare la difesa.

Ricorda che nel campo della sicurezza informatica è sempre meglio agire in anticipo. Un test etico oggi può evitare un attacco reale domani.

Quando eseguire un PT

Oltre a verificare periodicamente la sicurezza aziendale, ci sono momenti specifici in cui è particolarmente consigliato eseguire un PenTest.

- Quando le normative richiedono analisi e valutazioni periodiche

- Dopo l’introduzione di nuove infrastrutture o applicazioni

- In seguito a modifiche significative all’infrastruttura IT

- All’apertura di nuove sedi operative

- Quando cambiano i criteri di accesso per gli utenti

- Ogni volta che l’ambiente IT subisce variazioni rilevanti

In pratica, ogni cambiamento importante è un buon momento per testare la tenuta della tua sicurezza.

Tipologie di Penetration Test e fasi

I Penetration Test non sono tutti uguali, ma si distinguono per livello di accesso e ambito di applicazione.

L’ambito permette di differenziare i PenTest in base alla loro area di indagine, che può riguardare: reti aziendali (interne ed esterne), applicazioni web e mobile, infrastrutture cloud, dispositivi IoT e sistemi embedded, test di ingegneria sociale.

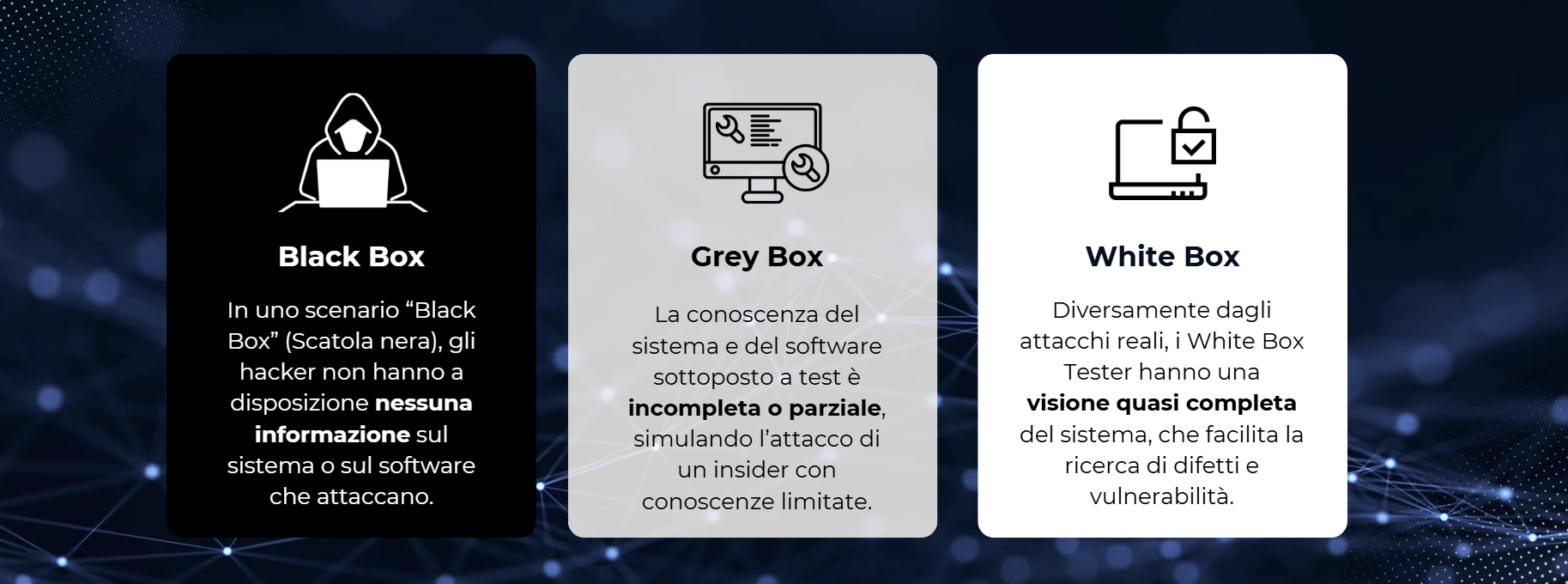

Il livello di accesso permette di distinguere tra:

- Black Box: il tester parte da zero, come un reale hacker esterno, con una costruzione graduale dell’attacco finalizzata ad individuare difetti e vulnerabilità. Questo scenario identifica il bersaglio come entità sconosciuta, richiedendo più tempo per essere completato.

- Grey Box: ha accesso parziale, come ad esempio un dipendente malintenzionato. Le simulazioni delle intrusioni si concentrano dapprima sulle informazioni conosciute, espandendo poi sistematicamente gli attacchi per cercare vulnerabilità e difetti meno noti.

- White Box: conosce tutto, come un insider con accesso completo. Questo permette di eseguire PT manuali specifici, che accelerano il processo di testing, poiché maggiormente mirati. Tuttavia, spesso diventa difficile trovare vulnerabilità più nascoste, quando si è in possesso di tutte le informazioni.

Le fasi di un PT

Un test serio segue un processo ben definito:

- Pianificazione (Pre-engagement): definizione obiettivi, ambito e autorizzazioni

- Ricognizione: raccolta informazioni utili per l’attacco simulato

- Scansione: ricerca ed identificazione di vulnerabilità nei sistemi

- Exploit controllato: simulazione sicura dell’attacco, con tentativo di ingresso e sfruttamento dei sistemi

- Post-exploit: verifica dei potenziali movimenti laterali e accessi secondari

- Report finale: documento dettagliato e chiaro contenente criticità, problemi riscontrati e soluzioni di remediation consigliate.

Normative e compliance

Con l’entrata in vigore di normative sempre più stringenti come NIS2, GDPR e DORA, il Penetration Test rappresenta una misura imprescindibile per garantire la conformità e dimostrare l’effettiva robustezza dei sistemi di sicurezza informatica. Il Penetration Testing è spesso richiesto, o fortemente consigliato, da diverse normative:

- GDPR: per garantire la protezione dei dati personali

- ISO/IEC 27001: per la gestione della sicurezza delle informazioni

- PCI-DSS: obbligatorio per chi gestisce pagamenti con carta

- Direttiva NIS2: per i settori critici in Europa

NOTA

Un PT deve essere sempre autorizzato. Gli Ethical Hacker lavorano con permessi scritti, obiettivi chiari e nel pieno rispetto della legge. Qualsiasi test non autorizzato è considerato illecito e perseguibile penalmente.

Come prepararsi per un Penetration Test

Il Penetration Test non è un elemento accessorio, ma una scelta strategica orientata alla difesa. Un PT svolto accuratamente permette di mantenere i dati protetti, anticipare le minacce, migliorare la compliance e dimostrare affidabilità a clienti e partner.

Per ottenere il massimo risultato da un Pen Test, si consiglia di valutare preventivamente alcuni elementi essenziali:

- Definizione degli obiettivi: indicazione chiara degli elementi da testare

- Identificazione del livello di accesso e dei sistemi da testare

- Strutturazione di tempistiche, modalità e limiti

- Preparazione dell’ambiente tecnico e dei referenti interni (es. IT, compliance…)

- Informazioni al team, nei limiti del rispetto di un’operatività realistica

Diffida di chi propone solo test automatizzati: strumenti automatici per il PT sono rapidi e ripetibili, ma presentano limiti che ne riducono drasticamente l’efficacia se usati da soli. L’approccio ibrido risulta essenziale per le analisi approfondite di questo tipo. Affiancare agli strumenti automatici l’analisi umana, permette infatti una più estesa copertura del contesto aziendale, un’analisi maggiormente specifica di elementi come falsi positivi/falsi negativi e la possibilità di concepire catene di attacco, personalizzate in base al contesto specifico.

A completamento della definizione di PT, consigliamo l’approfondimento di Cybersecurity360 al link Shellter: così Red Team e Penetration Tester verificano la sicurezza dei sistemi informatici, con esempi di verifiche reali e tool utilizzati.

Vuoi sapere quanto è sicuro il tuo sistema?

Richiedi una valutazione preliminare. Ti aiuteremo a capire dove sei vulnerabile e come rafforzare la tua sicurezza digitale, prima che lo faccia qualcun altro.