INDICE

In un contesto in cui le minacce informatiche crescono in frequenza e sofisticazione, le aziende devono adottare strumenti proattivi per proteggere i propri asset digitali. Il Vulnerability Assessment (VA) è uno di questi strumenti fondamentali, ed offre una visione completa e strutturata dei cyber risk e delle vulnerabilità presenti nei sistemi IT. Grazie alla sua natura preventiva, consente di anticipare potenziali attacchi informatici e pianificare interventi efficaci.

Cos’è il Vulnerability Assessment (VA)

Il Vulnerability Assessment è un’attività fondamentale per la sicurezza informatica. Si tratta di un processo sistematico per identificare, classificare e analizzare le vulnerabilità presenti nei sistemi IT di un’organizzazione. Questo processo rientra nelle pratiche di analisi dei rischi informatici, contribuendo a una cybersecurity aziendale più solida e resiliente.

L’obiettivo è individuare punti deboli noti (es. software obsoleti, configurazioni errate, servizi esposti) che potrebbero essere sfruttati da un attaccante. Il VA ha quindi come obiettivo la documentazione dettagliata e strutturata dei punti deboli, permettendo una visione completa del rischio potenziale.

Perché il VA è essenziale per la sicurezza

Il VA consente il monitoraggio continuo dello stato di sicurezza, verifica l’efficacia delle contromisure adottate e supporta la compliance normativa (come NIS2, GDPR, ISO/IEC 27001). Questo tipo di analisi dettagliata aiuta a prioritizzare le azioni correttive in base al rischio reale e può essere integrato nei processi di sviluppo e gestione infrastrutturale.

Il Vulnerability Assessment permette alle aziende di individuare e risolvere vulnerabilità prima che vengano sfruttate, riducendo così il rischio operativo, le perdite economiche e i danni reputazionali. Inoltre, dimostra impegno verso stakeholder e autorità, rafforza la resilienza e favorisce una cultura della sicurezza condivisa.

Come Funziona un Vulnerability Assessment

Per prepararsi per un VA è essenziale definire in anticipo il perimetro di analisi (quali sistemi o ambienti valutare), coinvolgere i reparti interessati (IT, DevOps, Sicurezza), stabilire orari adeguati per il test e predisporre le credenziali e configurazioni necessarie. Informare il personale coinvolto riduce il rischio di falsi allarmi. Una volta ottenuti i risultati, è importante analizzarli con criterio per impostare un piano di mitigazione efficace.

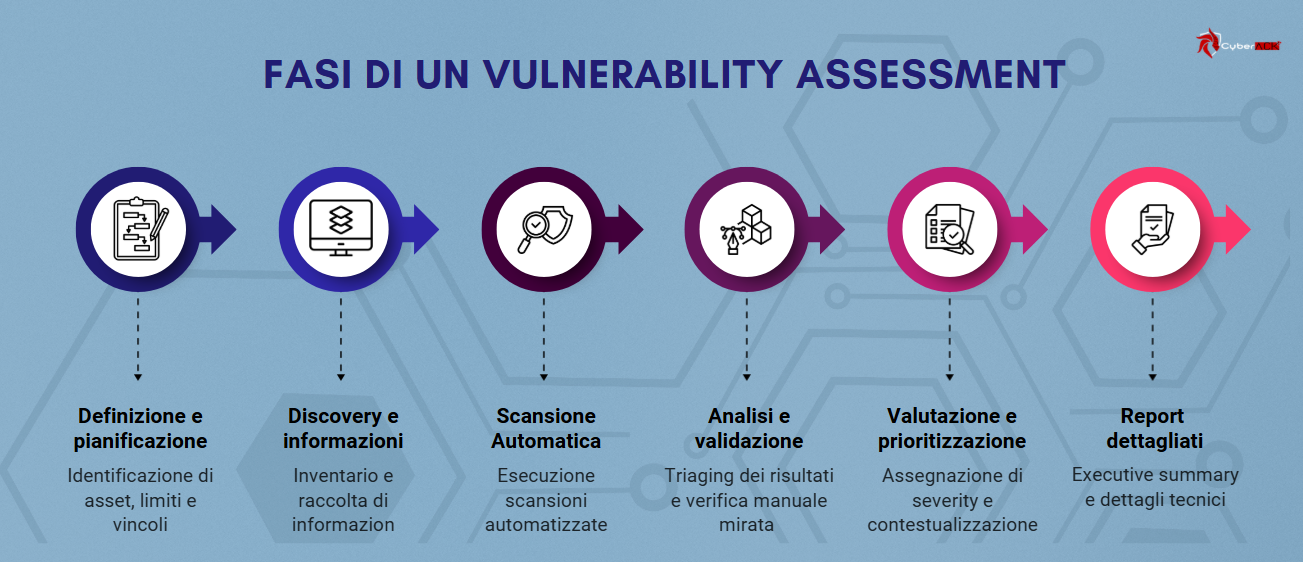

Il processo di VA si articola in diverse fasi:

- L’analisi inizia con la raccolta delle informazioni sui sistemi e le applicazioni.

- Successivamente, si esegue una scansione automatizzata con strumenti specializzati.

- I risultati ottenuti vengono analizzati da esperti, che valutano la gravità delle vulnerabilità, eliminano i falsi positivi e definiscono le priorità di intervento in base al contesto specifico dell’organizzazione.

- Infine, viene redatto un report dettagliato con suggerimenti operativi.

La valutazione può essere condotta da remoto (attacchi esterni), dall’interno (simulando una compromissione interna), oppure in modalità black-box o white-box. Questo la rende adatta a qualsiasi tipo di infrastruttura IT.

Strumenti Più Utilizzati per il Vulnerability Assessment

Per svolgere un VA efficace, gli Hacker Etici si servono di strumenti automatizzati e di analisi manuali che completano il processo di verifica. Tra gli strumenti automatici avanzati più diffusi, troviamo:

- Nessus: uno dei tool di scansione più noti, ricco di plugin e aggiornamenti frequenti.

- Qualys: piattaforma cloud-based altamente scalabile, ideale per ambienti complessi.

- OpenVAS: soluzione open-source potente e in continua evoluzione.

Questi strumenti rilevano automaticamente migliaia di vulnerabilità note, permettendo un’analisi preliminare dettagliata.

Con quale frequenza va eseguito?

Il Vulnerability Assessment non è un’attività da svolgere una sola volta. È consigliabile eseguirlo su base regolare (ad esempio, ogni trimestre) e ogni volta che vengono introdotti cambiamenti significativi, come il rilascio di una nuova applicazione o l’aggiunta di un server. Ciò contribuisce a un approccio di monitoraggio continuo e completo.

Effettuare un VA regolarmente aiuta a soddisfare i requisiti normativi come:

- NIS2: misure documentate per infrastrutture critiche.

- GDPR: analisi del rischio continuo e protezione dei dati personali.

- ISO/IEC 27001: monitoraggio continuo e gestione delle vulnerabilità.

- DORA: test di resilienza e gestione del cyber risk per il settore finanziario.

Differenza tra VA e Penetration Test (PT)

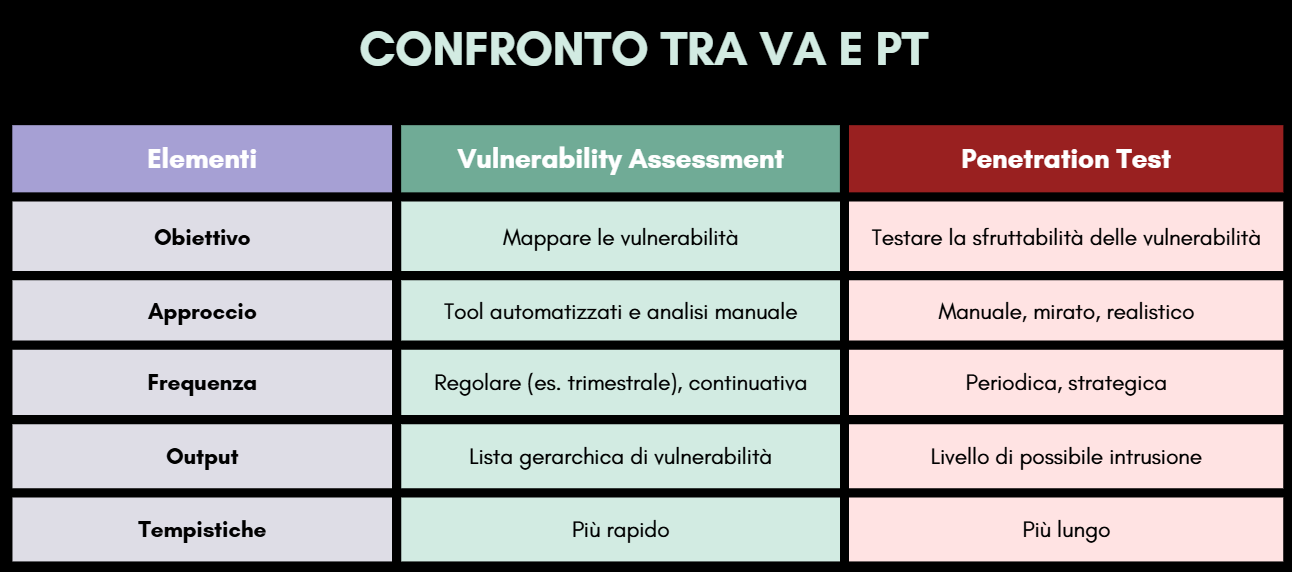

Sebbene complementari, VA e PT hanno finalità distinte. Il VA è finalizzato alla mappatura delle vulnerabilità su larga scala, tramite tool automatici e analisi manuali, mentre il PT mira a sfruttare attivamente tali vulnerabilità con tecniche manuali e simulate, per valutare la reale possibilità di intrusione.

A differenza di un Penetration Test, che cerca di sfruttare le vulnerabilità identificate per valutare i livelli di compromissione, il Vulnerability Assesment VA ha come obiettivo la documentazione dettagliata e strutturata dei punti deboli, permettendo una visione completa del rischio potenziale.

Esempio operativo

Un VA può rilevare che un server ha una vulnerabilità nota. Il PT verifica se, tramite quella falla, si può ottenere accesso a dati sensibili o compromettere altri sistemi tramite tecniche di lateral movement.

Conclusioni: Intervenire Prima degli Attaccanti

Il Vulnerability Assessment è un tassello essenziale per una strategia di cybersecurity preventiva e orientata alla gestione dei cyber risk. Le organizzazioni che adottano regolarmente il VA sono in grado di identificare le proprie vulnerabilità, migliorare la resilienza operativa e rispettare le normative vigenti.

Sai davvero quanto è esposta la tua infrastruttura IT? Il momento migliore per scoprirlo è prima che lo facciano gli attaccanti.

CyberACK ti supporta con analisi approfondite e personalizzate, identificazione di vulnerabilità critiche in tempi rapidi, supporto operativo nella mitigazione e documentazione per audit, compliance e certificazioni. Il nostro team di esperti certificati è sempre al tuo fianco. Contattaci oggi per rafforzare la tua sicurezza digitale.