INDICE

La posta elettronica rimane oggi il principale strumento di comunicazione in ambito aziendale. È rapida, universale e facilmente integrabile con i processi di business. Tuttavia, proprio la sua vasta diffusione la rende un bersaglio privilegiato per gli attacchi cyber: oltre il 90% degli attacchi informatici inizia da una semplice e-mail.

Phishing, Spoofing e Business Email Compromise (BEC) rappresentano minacce quotidiane, in grado di compromettere dati sensibili, interrompere le attività operative e danneggiare gravemente la reputazione di un’azienda.

Per contrastare i rischi di questi attacchi, l’Agenzia per la Cybersicurezza Nazionale (ACN) ha pubblicato il Framework di Autenticazione per la Posta Elettronica: un documento che definisce standard chiari e immediatamente applicabili per mettere al sicuro i domini e-mail aziendali.

Principali attacchi alla posta elettronica

Il Phishing è l’attacco via e-mail più comune: il criminale invia un messaggio che imita banche, fornitori o enti noti, inducendo l’utente a cliccare su link malevoli o a inserire credenziali in siti contraffatti.

Spesso le campagne di phishing si basano su tecniche di Social Engineering che sfruttano la psicologia delle vittime, manipolando bias cognitivi universali: senso di urgenza, offerte “too good to be true”, autorità percepita, scarsità e paura della perdita. L’impiego crescente dell’Intelligenza Artificiale rende inoltre queste e-mail ancora più convincenti, prive di errori e difficili da distinguere da comunicazioni autentiche.

Le principali varianti di Phishing includono:

- Spear phishing: e-mail personalizzate sulla base di informazioni reali della vittima (ruolo, progetti, colleghi)

- Whaling: attacchi mirati al top management, spesso con richieste di natura finanziaria o legale

- Spoofing: la falsificazione dell’indirizzo del mittente, per far sembrare che l’e-mail provenga da un dominio legittimo (es. “@azienda.it”)

- Clone phishing: Copia di una mail legittima già ricevuta, con link o allegati sostituiti da versioni malevole

- BEC (Business Email Compromise): Compromissione o imitazione di account aziendali per indurre a trasferimenti fraudolenti.

Una delle tecniche più comuni utilizzate per veicolare un attacco via mail è lo spoofing, ovvero la falsificazione del mittente, così da far sembrare che il messaggio provenga da indirizzo legittimo. A questa minaccia si affianca il domain impersonation, una variante sempre più diffusa in cui i criminali registrano o utilizzano domini visivamente simili all’originale (es. azìenda.it al posto di azienda.it) per trarre in inganno le vittime e convincerle ad aprire link o allegati malevoli.”

In questo scenario, protocolli come SPF, DKIM e DMARC diventano strumenti fondamentali: permettono di autenticare l’origine delle e-mail, bloccare quelle contraffatte e ridurre drasticamente i tentativi di impersonificazione. Da febbraio 2024 anche Google richiede obbligatoriamente il settaggio dei record SPF, DKIM e DMARC per migliorare la sicurezza delle caselle Gmail, finalizzati alla riduzione e al controllo dello spam, anche se con possibili effetti collaterali su email lecite.

Il Framework ACN per la posta elettronica: cosa prevede

Il framework promosso da ACN si fonda sull’adozione di tre protocolli internazionali: SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail)e DMARC (Domain-based Message Authentication, Reporting & Conformance).

Questi standard, già riconosciuti e utilizzati a livello globale, consentono di autenticare l’origine dei messaggi e di gestire in modo sicuro le mail che non rispettano i criteri di autenticazione.

SPF: guardiano dei server mittenti

L’ SPF è il primo livello di protezione. Attraverso un record DNS (Domain Name System), specifica quali server di posta sono autorizzati a inviare e-mail per conto di un determinato dominio. In questo modo, quando un messaggio arriva al destinatario, il sistema può verificare se proviene da un server legittimo o meno. Impedisce quindi che i cyber criminali possano inviare e-mail apparentemente provenienti da un dominio aziendale senza autorizzazione.

Esempio pratico

Se il tuo dominio è azienda.it, solo i server inclusi nel record SPF saranno accettati come mittenti legittimi. Tutti gli altri saranno scartati o segnalati come sospetti.

DKIM: firma digitale invisibile

DKIM aggiunge un secondo livello di sicurezza: una firma crittografica alle e-mail in uscita.

Questa firma viene generata con una chiave privata e può essere verificata dal destinatario tramite la chiave pubblica pubblicata nel DNS del dominio mittente.

Come funziona: Il sistema di posta dell’azienda genera una coppia di chiavi crittografiche (privata + pubblica). La chiave privata rimane sul server di posta e serve per firmare ogni e-mail in uscita, la chiave pubblica viene pubblicata nei DNS. Quando un messaggio viene inviato, il server “firma” alcune parti del contenuto (intestazioni e corpo del messaggio) e il server ricevente verifica la firma utilizzando la chiave pubblica.

Esempio pratico

Quando un destinatario riceve una mail da @azienda.it, il suo server controlla la firma digitale allegata al messaggio e la confronta con la chiave pubblica. Se coincidono, significa che: il messaggio proviene davvero dal dominio azienda.it e il contenuto non è stato alterato durante la trasmissione.

DMARC: regia della sicurezza e-mail

Il protocollo DMARC è il più evoluto dei tre e funge da “regista” delle politiche di autenticazione. Si basa sui risultati di SPF e DKIM per determinare se un messaggio è legittimo e, in caso contrario, specifica al server ricevente come comportarsi: nessuna azione, quarantena o rifiuto totale del messaggio. DMARC fornisce anche report dettagliati sui tentativi di abuso, consentendo alle aziende di monitorare costantemente lo stato di salute della propria posta elettronica.

- Policy configurabili:

- p=none: monitoraggio senza blocco

- p=quarantine: i messaggi sospetti finiscono nello spam

- p=reject: i messaggi non conformi vengono respinti.

Esempio pratico

Un attaccante prova a inviare una mail di phishing fingendo di essere fatture@azienda.it, ma lo fa da un server non autorizzato.

SPF: non autorizza quel server. DKIM: la firma non combacia.

DMARC: applica la policy quarantine: il messaggio viene spostato in spam e segnalato all’amministratore.

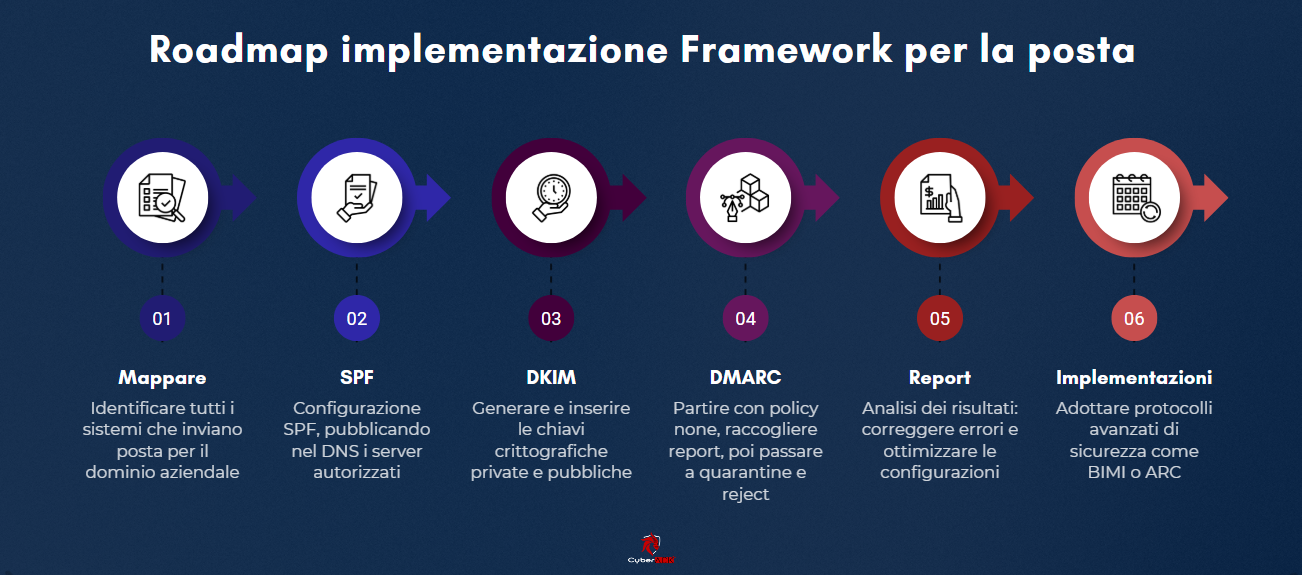

Implementazione del framework ACN di posta elettronica

- Mappare i flussi di posta elettronica: identificare tutti i sistemi che inviano e-mail con il dominio aziendale.

- Configurare SPF: pubblicare il record DNS con i server autorizzati.

- Attivare DKIM: generare e pubblicare le chiavi crittografiche.

- Implementare DMARC: iniziare con la policy none, raccogliere dati e passare gradualmente a quarantine e reject.

- Monitorare i report: correggere errori e ottimizzare la configurazione complessiva

- Considerare protocolli avanzati: come BIMI (Brand Indicators for Message Identification), implementato per mostrare il logo aziendale nelle e-mail confermandone l’autenticità, o ARC (Authenticated Received Chain), utile nei casi di inoltro complesso.

Formazione: anello indispensabile della catena

La sicurezza tecnica è solo il primo passo verso l’implementazione di un’azienda più sicura. Gli errori umani sono ancora oggi tra le principali cause di successo di un attacco.

Per questo, la formazione del personale è parte integrante del Framework e rappresenta l’anello indispensabile per garantire una protezione completa.

Un percorso di formazione dedicato alla sicurezza della posta elettronica consente di:

- Rendere i dipendenti consapevoli delle tecniche di phishing più diffuse.

- Fornire al team IT competenze pratiche su SPF, DKIM e DMARC.

- Simulare scenari reali di attacco per riconoscere comportamenti sospetti.

- Migliorare la risposta collettiva a incidenti legati alla posta elettronica.

In questo modo, la combinazione tra tecnologia e consapevolezza diventa un vantaggio competitivo oltre che un baluardo di sicurezza. Inoltre, le attuali normative – dalla direttiva NIS2 al GDPR – impongono alle aziende di adottare programmi di formazione continua, rendendo la consapevolezza del personale un pilastro imprescindibile della compliance.

Tecnologia e formazione

Il Framework di Autenticazione per la Posta Elettronica di ACN rappresenta un passo fondamentale per proteggere le comunicazioni aziendali. SPF, DKIM e DMARC sono strumenti concreti, già disponibili e adottabili da ogni organizzazione. Scarica qui la guida completa dell’ACN per procedere con le implementazioni necessarie per mettere in sicurezza la tua posta.

Ricorda che la sicurezza tecnica da sola non basta. Gli errori umani sono ancora oggi tra le principali cause di successo di un attacco. Integrare queste tecnologie con un programma di formazione mirata, significa trasformare la posta elettronica da vulnerabilità potenziale a risorsa sicura, affidabile e sotto pieno controllo dell’organizzazione. La cybersecurity è un processo, assicurati

La cybersecurity è un processo: assicurati che ogni passo porti la tua azienda verso maggiore sicurezza, eliminando le vulnerabilità.