INDICE

Attualmente il panorama della sicurezza informatici è radicalmente cambiato e si trova di fronte ad un salto qualitativo delle minacce. Non parliamo più di singoli malware o attacchi informatici “one shot”: oggi le campagne di attacco sono continue, adattive e potenziate dall’Intelligenza Artificiale.

Gli attacchi informaticisono ormai operazioni complesse, distribuite e sempre più spesso guidate dall’AI generativa: i criminali sfruttano infatti strumenti avanzatiper sviluppare attacchi mirati e adattivi, in grado di modificarsi in tempo reale in risposta alle contromisure difensive e al contesto della vittima, rendendoli più credibili, efficaci e difficili da individuare.

Questa evoluzione ha reso necessaria una revisione completa delle strategie di protezione: le organizzazioni devono passare da una logica reattiva a un approccio proattivo, in cui la protezione dei dati, la resilienza infrastrutturale e la capacità di risposta rapida sono integrate fin dalla fase di progettazione.

La nuova mappa degli attaccanti

Gli attori degli attacchi informatici, in questi anni, non sono semplicemente “hacker” isolati. Operano come vere e proprie organizzazioni criminali con ruoli ben definiti. Gli attaccanti possono essere riassunti in 3 macro-categorie, ciascuna con tattiche e obiettivi distinti.

- Cybercriminali: organizzazioni a scopo di lucro che sfruttano Ransomware-as-a-Service altamente sofisticati, kit di phishing configurati ad hoc e potenziati dall’AI e broker di accesso che rivendono credenziali rubate.

- APT (Advanced Persistent Threat): si tratta di team sponsorizzati da governi, che mirano a rubare informazioni strategiche e/o sabotare infrastrutture critiche. Questi attori restano nascosti per mesi, studiando i flussi di rete e i processi interni prima di agire. Utilizzano campagne di attacchi silenti e persistenti, basate su ricognizioni approfondite e accessi furtivi.

- Hacktivisti: movimenti politicamente motivati che combinano attacchi DDoS massivi AI-driven, defacement di siti istituzionali e campagne di disinformazione amplificate dall’IA. L’obiettivo è destabilizzare l’opinione pubblica e intasare i canali di comunicazione istituzionali, creando instabilità.

Il ciclo operativo degli attacchi

La maggior parte degli attacchi informatici nel 2025 segue un ciclo operativo basato su Tattiche, Tecniche e Procedure (TTP – Tactics, Techniques, Procedures):

- Ricognizione avanzata: raccolta di dati OSINT e analisi/profilazione comportamentale con AI.

- Accesso iniziale: phishing mirato, sfruttamento di vulnerabilità zero-day o compromissione di fornitori terzi (supply chain compromise).

- Escalation e movimento laterale: acquisizione di privilegi elevati e uso di strumenti legittimi (living-off-the-land) per evitare rilevamenti, finalizzati ad espandere il controllo e raggiungere più sistemi (lateral movement).

- Azione sull’obiettivo: cifratura di dati, esfiltrazione, sabotaggio.

- Persistenza ed evasione: aggiornamento dinamico del malware e uso di infrastrutture di comando e controllo distribuite.

Ad oggi, ogni fase può essere automatizzata, abbreviando il tempo medio di compromissione da giorni a poche ore.

“Living off the land” (LotL)

In sicurezza informatica “Living off the land” (LotL) è un’espressione usata per descrivere una tecnica di attacco in cui i criminali non usano malware esterni o strumenti sospetti, ma sfruttano programmi, librerie e funzionalità già presenti nel sistema operativo della vittima. Letteralmente significa “vivere di ciò che la terra offre”. Traslato nella cybersecurity: gli attaccanti “vivono” di ciò che trovano nella macchina infetta, cioè strumenti legittimi già installati.

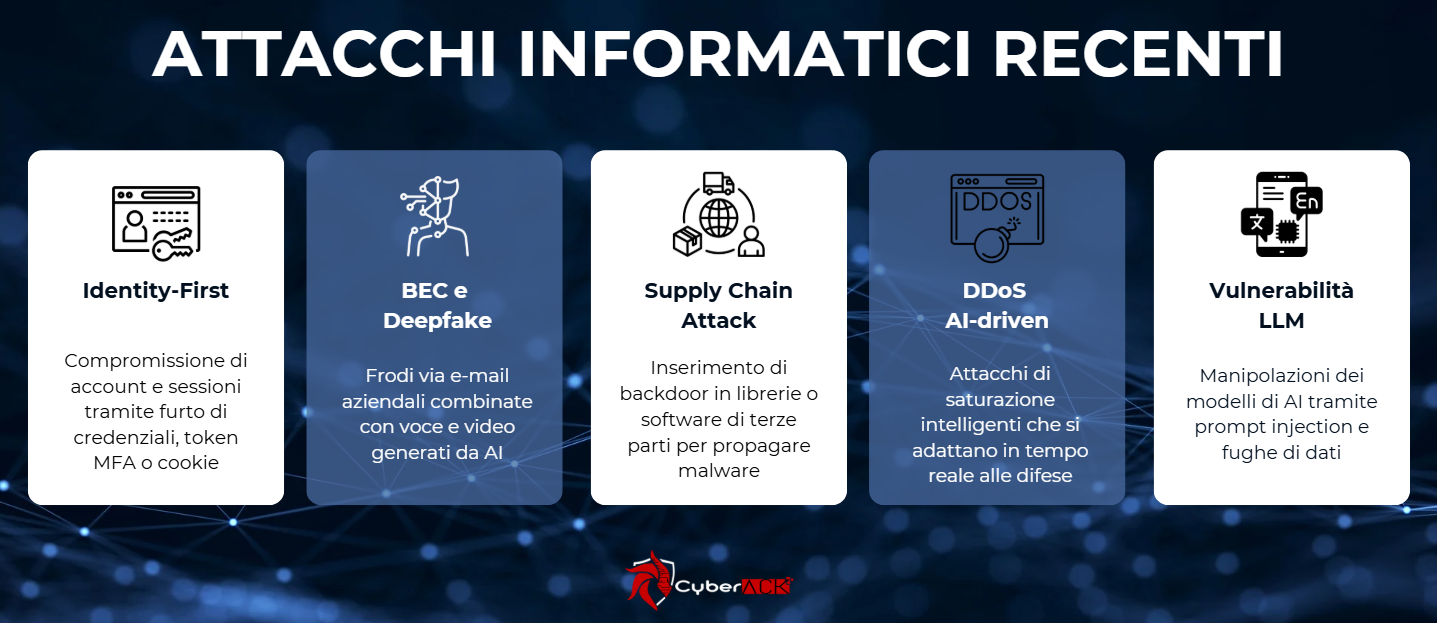

Modalità di attacco informatico: scenari concreti

Di seguito, analizziamo alcuni tra gli attacchi informatici più diffusi nel panorama attuale.

Attacchi “identity-first”

Ad oggi, la priorità degli aggressori è ottenere credenziali legittime. Invece di tentare intrusioni forzando gli accessi, puntano a rubare o acquistare credenziali realmente utilizzate dagli utenti, che facilitano l’ingresso nei sistemi e il loro sabotaggio.

Attraverso campagne di phishing avanzato, infostealer e malware polimorfici, riescono a raccogliere cookie di sessione, token MFA e password. Questa tendenza rientra pienamente nelle nuove minacce informatiche con intelligenza artificiale, dove la personalizzazione dei messaggi è talmente precisa da ingannare facilmente gli utenti. L’AI analizza lo storico delle comunicazioni interne e genera messaggi perfettamente in linea con il tono aziendale, aumentando esponenzialmente la possibilità di riuscita dell’attacco.

Social engineering e deepfake BEC

Attualmente i casi di frode BEC con deepfake sono aumentati in modo significativo.

Il BEC, acronimo di Business Email Compromise, è una frode via e-mail aziendale: gli attaccanti compromettono o imitano la casella di posta di un dirigente o di un fornitore fidato e la usano per inviare messaggi credibili a colleghi o partner.

Un deepfake è un contenuto multimediale (video, audio o immagine) creato o manipolato con tecniche di Intelligenza Artificiale. Attraverso modelli di deep learning, è possibile clonare il volto o la voce di una persona e usarli per produrre in particolare: foto manipolate o interamente generate, video falsi in cui una persona sembra dire o fare cose mai avvenute, chiamate vocali in cui la voce è indistinguibile dall’originale.

Nel 2025 gli attaccanti hanno iniziato a unire le due tecniche: da un lato usano BEC per sfruttare la fiducia in comunicazioni aziendali già note (mail interne, richieste di pagamento, contatti con fornitori); dall’altro aggiungono deepfake per rendere più convincente l’inganno, ad esempio organizzando una finta videochiamata con il volto e la voce del CEO.

Esempio reale

In un caso documentato, il direttore finanziario di una multinazionale, ha partecipato ad una videochiamata con quello che credeva fosse l’amministratore delegato: in realtà si trattava di un avatar deepfake sincronizzato con una voce clonata dall’AI, che gli ha ordinato di autorizzare un bonifico da milioni di euro.

Attacchi alla Supply Chain

La compromissione della supply chain software (o supply chain attack) è un tipo di attacco informatico che non colpisce direttamente l’azienda vittima, ma uno dei fornitori o componenti software da cui essa dipende. In pratica, invece di forzare la porta principale, gli attaccanti entrano “dalla finestra secondaria”, sfruttando un anello debole della catena di fornitura.

Questo significa che se un’organizzazione utilizza librerie open-source, software di terze parti o servizi esterni, e uno di questi viene compromesso, l’attaccante può propagare il malware a cascata a tutte le aziende che lo utilizzano.

Esempio reale

L’incidente di XZUtils ha dimostrato come la compromissione di un singolo componente open-source, tramite inserimento di una backdoor, possa offrire agli attaccanti un accesso invisibile a migliaia di sistemi Linux in tutto il mondo.

Attacchi DDoS AI-driven

Una botnet (da robot + network) è una rete di dispositivi compromessi (es. PC, server, smartphone, oggetti IoT come telecamere, router, TV…) controllati da un attaccante da remoto. Ogni dispositivo infettato diventa un “bot” che, senza che l’utente se ne accorga, può essere usato per attaccare. Il vero pericolo è l’effetto massa: migliaia o milioni di dispositivi agiscono insieme, generando una potenza enorme, estremamente efficace per gli attacchi DDoS.

Un DDoS (Distributed Denial of Service) è infatti un attacco che mira a rendere un servizio online inutilizzabile, inondandolo di traffico proveniente da più fonti contemporaneamente.

Nella variante AI-driven la botnet non invia solo traffico “a caso”, ma utilizza algoritmi di Intelligenza Artificiale per: analizzare la risposta del server bersaglio in tempo reale e cambiare automaticamente tipo e volume di traffico per eludere le difese tradizionali, che spesso sono progettate per contrastare pattern statici. In pratica, è un attacco adattivo e intelligente, capace di “dribblare” i sistemi di protezione in corso d’opera.

Vulnerabilità nei sistemi LLM (Large Language Model)

L’aumento dell’adozione di chatbot e assistenti AI basati su modelli linguistici, ha portato alla crescita delle prompt injection mirate alla sicurezza degli LLM. Questi attacchi sfruttano input nascosti per manipolare il modello. Un attaccante può quindi inserire comandi (prompt) che forzano il modello stesso ad eseguire azioni non autorizzate, come l’accesso a dati sensibili o la modifica di impostazioni di sistema.

Come difendersi dagli attacchi informatici

Le best practice cybersecurity AI 2025 si concentrano su cinque aree chiave:

-

Rafforzare l’identità digitale: adozione di passkey FIDO2 (sistema di autenticazione che usa chiavi crittografiche), rimozione degli SMS OTP come secondo fattore di autenticazione, monitoraggio attivo delle sessioni per rilevare accessi anomali.

-

Messa in sicurezza della supply chain: mantenere SBOM (Software Bill of Materials, cioè gli inventari delle componenti software) aggiornati, bloccare versioni non verificate e applicare firme digitali su ogni release interna.

-

Resilienza alle interruzioni: implementazione di soluzioni sempre attive con rate limiting, capacità di assorbimento dimensionata e test regolari sulle capacità di assorbimento di traffico malevolo. Si tratta di soluzioni DDoS always-on che permettono di monitorare e filtrare tutto il traffico in entrata, normale e malevolo, in tempo reale.

-

Protezione Sistemi AI: controlli di sicurezza specifici per LLM tra cui sandbox dei prompt, filtraggio degli output, controlli e autorizzazioni granulari per le API integrate.

-

Difesa proattiva: Integrare feed di Threat Intelligence in tempo reale e pianificare attività di threat hunting mirate alle TTP più rilevanti per il settore, mappati MITRE ATT&CK (una knowledge base pubblica che raccoglie e classifica i TTP degli attaccanti osservati nel mondo reale, strutturato come una matrice che mappa tattiche, tecniche e processi).

Per una guida operativa dalla rilevazione alla risposta, rimandiamo all’approfondimento di un caso reale gestito dal nostro Team Cyber Security e pubblicato sulla testata Cybersecurity360 al seguente link: Dall’attacco alla risposta: come gestire l’incubo della compromissione informatica.

Conclusioni

L’attuale panorama degli attacchi informatici segna un passaggio definitivo da una sicurezza “reattiva” a una difesa proattiva e adattiva. Gli attaccanti operano su superfici d’attacco sempre più complesse e si muovono più velocemente grazie all’IA, che sta potenziando esponenzialmente le minacce.

Le aziende che investiranno in un approccio integrato e sapranno unire tecnologia, processi e competenze/formazione in un approccio strutturato, avranno un vantaggio competitivo non solo in termini di sicurezza, ma saranno le uniche in grado di garantire protezione dati e continuità operativa e resistere nell’attuale panorama delle minacce informatiche.

Ogni organizzazione è diversa e necessita di soluzioni su misura: se hai dubbi su come rendere più sicura la tua realtà e vuoi rafforzare le difese, contattaci. La sicurezza degli ambienti digitali è la nostra missione.