INDICE

Quando pensiamo alla sicurezza informatica, spesso ci concentriamo su firewall, antivirus e sistemi di rilevamento delle intrusioni. Ma c’è un elemento che, pur essendo alla base di ogni comunicazione online, viene spesso trascurato: il Domain Name System (DNS). Questo protocollo, che traduce i nomi dei siti in indirizzi IP, è il “rubinetto” di Internet: ogni volta che navighiamo, inviamo un’e-mail o ci colleghiamo a un servizio, il DNS entra in gioco.

Ed è proprio questa centralità a renderlo un bersaglio privilegiato per i cybercriminali. Phishing, malware, botnet, esfiltrazione di dati: quasi ogni attacco sfrutta il DNS in qualche fase. Per il Blue Team, che ha il compito di difendere le infrastrutture, proteggere il DNS significa ridurre drasticamente la superficie di attacco. E qui entra in scena il Protective DNS (PDNS).

Cos’è il Protective DNS

Il PDNS non è un nuovo protocollo, ma un servizio di sicurezza che analizza le richieste DNS e le confronta con feed di threat intelligence. Se un dominio è sospetto, il PDNS può bloccarlo, reindirizzare l’utente a una pagina sicura o restituire un errore (NXDOMAIN). In alcuni casi, può persino “sinkholare” il dominio, fornendo una risposta controllata per isolare il traffico malevolo.

A differenza di DNSSEC o DoH/DoT, che si concentrano sull’integrità e la privacy delle query, il PDNS affronta il problema della fiducia nell’infrastruttura DNS upstream e delle registrazioni malevole. In altre parole, non si limita a proteggere la trasmissione dei dati, ma impedisce che il traffico raggiunga domini pericolosi.

Come funziona e vantaggi per il Blue Team

Il cuore del PDNS è un resolver che implementa policy dinamiche (spesso tramite Response Policy Zone – RPZ). Questo resolver confronta ogni query e l’indirizzo IP di risposta con database di minacce noti e, se necessario, blocca la connessione. Alcuni provider aggiungono funzionalità avanzate come il supporto a DNSSEC, DoH/DoT e persino algoritmi di machine learning per individuare domini zero-day.

Per il Blue Team, il vantaggio è enorme: bloccare il DNS malevolo significa interrompere la catena di attacco prima che il danno avvenga. Pensiamo a un ransomware che cerca di contattare il suo server di comando e controllo: se il PDNS intercetta la query e la blocca, l’attacco viene neutralizzato sul nascere.

Sfide e best practice

Naturalmente, il PDNS non è una soluzione miracolosa. Non intercetta traffico diretto via IP, quindi deve essere integrato in una strategia di difesa in profondità insieme a firewall, EDR e sistemi di monitoraggio. Inoltre, è fondamentale impedire bypass: bloccare porte DNS non autorizzate (53, 853) e controllare l’uso di DoH nei browser.

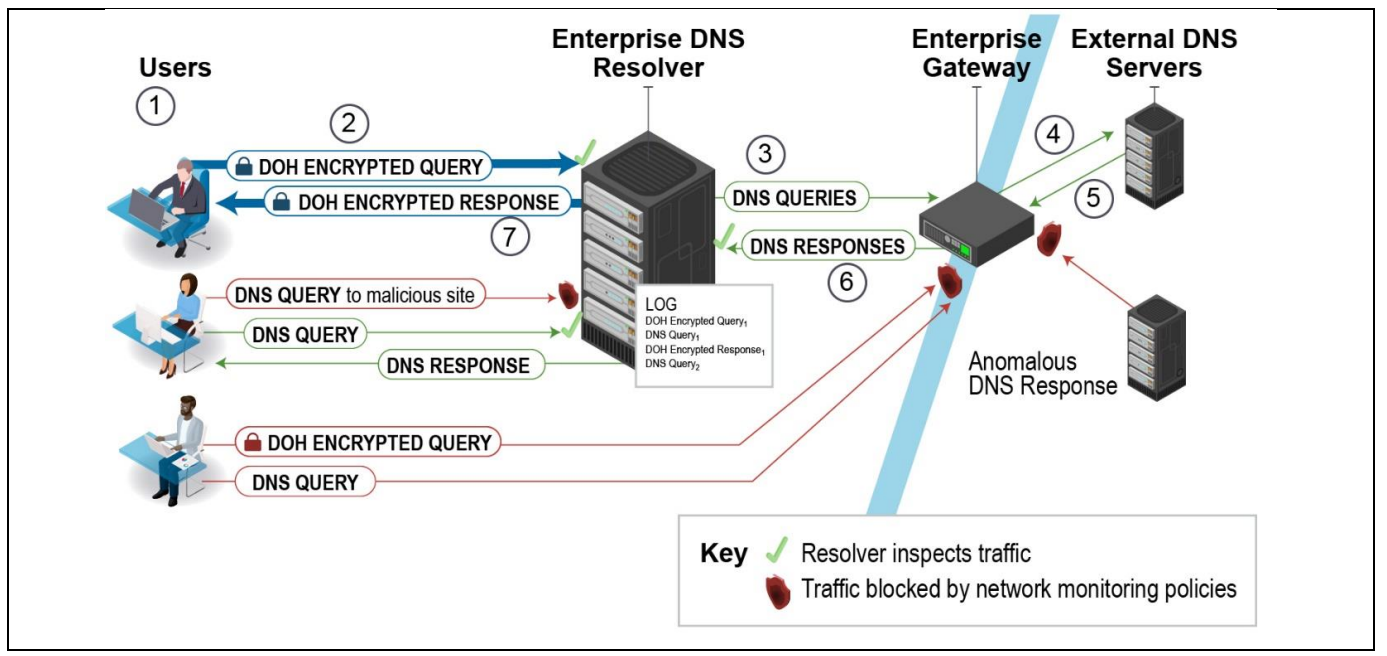

Architettura DNS aziendale consigliata dalla NSA con DoH

Le architetture ibride, con utenti remoti e dispositivi mobili, richiedono policy flessibili e client “roaming” per mantenere la protezione anche fuori dalla rete aziendale. Infine, la gestione dei log DNS è cruciale per il threat hunting e l’analisi retroattiva.

Confronto tecnico: principali provider PDNS

In un documento rilasciato qualche mese fa, NSA e CISA hanno utilizzato informazioni pubbliche per valutare come alcuni fornitori commerciali possano soddisfare determinati criteri relativi ai servizi PDNS. L’analisi si fonda su documentazione aziendale e studi pubblici, senza test diretti sui prodotti, e i dati non sono garantiti come aggiornati o accurati. Il documento ha scopo informativo e non costituisce una raccomandazione: le organizzazioni devono valutare autonomamente le proprie esigenze e verificare che il fornitore risponda ai requisiti specifici.

| PROVIDER | Malware | Phishing | DGA | ML/Heuristics | Content Filtering | API/ SIEM | DNSSEC | DoH/ DoT | Policy Custom | Hybrid deploy |

| Akamai ETP | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Cisco Umbrella | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Cloudflare Gateway | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Infoblox Blox One | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Palo Alto Networks | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✖ | ✔ | ✔ | ✔ |

| Blue Cat DNS Edge | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✖ | ✖ | ✔ | ✔ |

| Secure64 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Tutti i provider analizzati offrono blocco di malware, phishing e protezione contro DGA, oltre all’integrazione con API e SIEM. Le differenze emergono sul supporto a DNSSEC e DoH/DoT: ad esempio, BlueCat non li implementa nativamente.

Come scegliere il provider giusto

La scelta dipende da vari fattori:

- Privacy e compliance: come il provider gestisce i log DNS?

- Scalabilità: supporto per architetture ibride e roaming client.

- Integrazione SOC: API e SIEM per automazione e alerting.

- Resilienza: il PDNS deve essere erogato come servizio ad alta disponibilità.

Provider per le aziende

Il DNS è il punto di ingresso di quasi ogni comunicazione online: non lasciarlo senza protezione.

Vuoi implementare un servizio PDNS nella tua azienda?

- Analizza le tue esigenze (dimensione, architettura, compliance).

- Valuta i provider in base alle funzionalità chiave e alla facilità di integrazione.

- Pianifica una strategia di difesa in profondità che includa PDNS, firewall, EDR e monitoraggio continuo.

Il tempo di agire è ora: ogni query DNS non protetta è una potenziale porta d’ingresso per gli attaccanti.