INDICE

Il mondo della cybersecurity è pieno di concetti che, per chi non vive il settore ogni giorno, possono sembrare simili o addirittura sovrapponibili. SOC, CSIRT, Red Team, CISO as a Service: chi fa cosa? E soprattutto, di cosa ha davvero bisogno un’azienda che vuole proteggersi?

In questo articolo spieghiamo in modo semplice ma accurato le differenze tra queste figure e servizi, con esempi pratici e indicazioni su quando conviene adottarli.

Ethical Hackers

Gli ethical hacker, detti anche hacker etici o white hat, sono professionisti della sicurezza informatica che utilizzano le stesse tecniche dei criminali, ma con finalità opposte: aiutare le aziende a scoprire le proprie vulnerabilità prima che vengano sfruttate. Lavorano su incarico dell’organizzazione, seguendo regole precise e nel pieno rispetto della legge. Il loro obiettivo non è “attaccare” l’azienda, ma simulare un attacco per rafforzarne le difese.

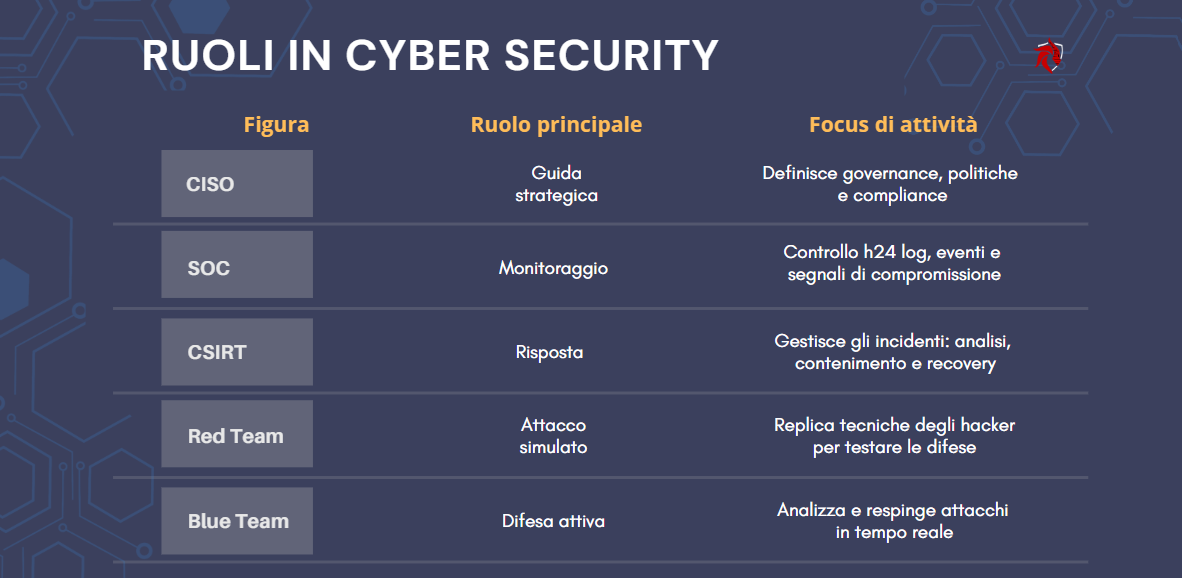

A partire dalle competenze degli ethical hacker si sviluppano poi funzioni e team diversi: dal CISO che guida la strategia di sicurezza, al SOC che monitora le minacce, al CSIRT che interviene in caso di incidente, fino al Red Team che simula un attacco reale per testare le difese. Analizziamo questi ruoli singolarmente.

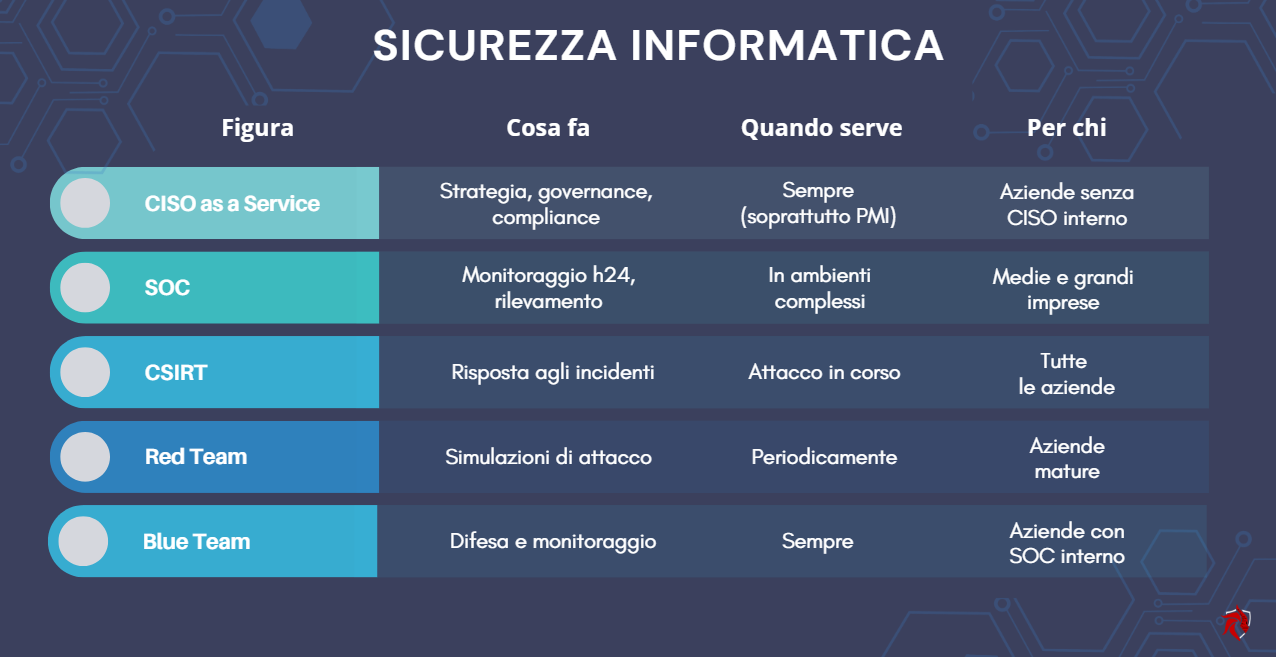

CISO as a Service (vCISO): la guida strategica alla sicurezza

Il CISO (Chief Information Security Officer) è il responsabile della sicurezza delle informazioni in azienda. Non tutte le organizzazioni, soprattutto PMI, possono permettersi una figura così senior a tempo pieno: qui entra in gioco il modello CISO as a Service, anche detto vCISO (Virtual CISO).

Con questo termine ci si riferisce ad un esperto esterno, che svolge le funzioni di un CISO interno, ma in modalità flessibile, adattata alle esigenze dell’azienda. Si tratta della soluzione ideale per aziende che non hanno un CISO dedicato ma vogliono avere una guida esperta, senza i costi di un dirigente full-time.

I ruoli principali di un Chief Information Security Officer riguardano:

- La definizione della strategia di sicurezza

- Il coordinamento dei piani di conformità (GDPR, NIS2, ISO 27001)

- Supporto del management nel prendere decisioni informate

- Gestione di fornitori e budget di sicurezza

SOC (Security Operations Center): il cuore del monitoraggio

Il SOC è il centro operativo che monitora 24/7 reti, sistemi e applicazioni di un’azienda. Si tratta quindi di una struttura (interna o esterna) composta da analisti e tecnologie avanzate che sorvegliano costantemente gli ambienti IT.

Un centro operativo che si occupa delle operazioni di sicurezza è conveniente perchè: riduce il tempo di rilevamento (MTTD – Mean Time To Detect) e permette di avere occhi sempre vigili sulla rete, anche quando il personale interno non è disponibile.

Di cosa si occupa il SOC:

- Monitora costantemente l’ambiente digitale dell’azienda

- Raccoglie e correla log da firewall, server, endpoint

- Identifica comportamenti anomali

- Segnala incidenti, genera e gestisce gli alert, attiva procedure di contenimento

CSIRT (Computer Security Incident Response Team): la squadra di intervento

Il CSIRT è la squadra che interviene quando un incidente informatico è stato confermato ed è in atto. È il team che prende in mano la situazione, analizza l’attacco e coordina la risposta. Con questo termine si identifica quindi un gruppo di esperti multidisciplinari che gestiscono gli incidenti di sicurezza (IR – Incident Response).

Il CSIRT garantisce una gestione strutturata ed efficace degli incidenti informatici, riducendo il tempo di risposta (MTTR – Mean Time To Respond) e contribuendo a contenere al massimo i danni economici e reputazionali per l’organizzazione.

Nello specifico, il Team che gestisce l’Incident Response si occupa di:

- Contenere la minaccia isolando sistemi compromessi.

- Condurre analisi forense per capire l’origine e la propagazione dell’attacco.

- Coordinare la comunicazione interna ed esterna (inclusa la notifica alle autorità come GDPR/NIS2 richiedono).

- Implementare azioni correttive per evitare che accada di nuovo, aggiornando i piani di risposta agli incidenti informatici (IRP -Incident Response Plan).

Red Team: il simulatore di attacchi reali

Il Red Team è il gruppo che veste i panni degli attaccanti. Il suo compito è simulare attacchi reali per testare le difese dell’azienda, senza limitarsi a un sistema specifico. Potremmo identificarlo come un team offensivo che utilizza le stesse tecniche degli hacker, simulando attacchi reali per colpire l’organizzazione in maniera controllata, al fine di valutarne la resilienza complessiva.

Le caratteristiche dell’intervento del Red Team sono diverse:

- L’approccio è olistico: include attacchi tecnici (exploit, malware), ma anche social engineering, phishing, tentativi fisici (es. accesso non autorizzato agli uffici).

- Non si limita a trovare vulnerabilità, ma a testare quanto velocemente e bene l’azienda le rileva e risponde, valutando anche la reazione dei team difensivi (SOC, CSIRT, Blue Team, procedure).

- L’attività ha una durata estesa, pianificata e concordata con il management con obiettivi realistici (“cosa succede se un attaccante vuole rubare i dati HR?”).

- Quando serve: aziende già mature in sicurezza, che vogliono capire il livello di preparazione complessiva e testare le capacità difensive.

Il Red Teaming è indicato per aziende con maturità in ambito cyber, che desiderano validare il proprio livello di preparazione complessiva e mettere alla prova la resilienza delle difese in condizioni realistiche.

Il quadro si completa con la presenza di figure quali Blue Team e Purple Team, che si occupano di difesa e collaborazione sinergica.

- Blue Team: difensori che gestiscono le operazioni quotidiane di sicurezza. Composto dagli analisti difensivi (SOC, CSIRT, incident responder) che hanno il compito di: rilevare, analizzare, contenere gli attacchi.

- Purple Team: indica la collaborazione Red + Blue, finalizzata a condurre simulazioni e azioni difensive, lavorando insieme per migliorare la resilienza.

Servizi di PT e VA:

Le competenze del Red Team sono quelle che permettono l’esecuzione di un Penetration Test, ma non è sempre il team completo a farli. Il Pen Test è un’attività di intrusione mirata e limitata nello scope, di solito eseguita da una Red Team Unit, in particolare da quelli che vengono definiti Pen Tester. L’attacco avviene su un perimetro definito, con tool automatizzati e tecniche di hacking manuali, fornendo report con vulnerabilità e attività correttive.

Quando serve: prima del rilascio di nuove applicazioni, dopo aggiornamenti infrastrutturali, o periodicamente per verificare che i sistemi siano sicuri.

Le competenze del Blue Team consentono di condurre Vulnerability Assesment, integrando l’attività a tecnologie di scanning. Può essere condotta da un’unità di Blue Team dedicata al vulnerability management, da consulenti esterni o dal SOC come parte del monitoraggio continuo. Il VA analizza grandi porzioni di infrastruttura in poco tempo e l’obiettivo è fornire un inventario dei problemi di sicurezza presenti, ordinati per gravità.

Quando serve: come attività periodica che “fotografa” lo stato di sicurezza, per capire dove intervenire in modo prioritario.

MDR e XDR: servizi ibridi con integrazione detection e response

Nel panorama attuale emergono anche soluzioni ibride, capaci di implementare tecnologie avanzate, dotate sia di capacità di rilevamento (detection) che di risposta (response) ad un incidente informatico. In questo contesto si collocano i servizi MDR (Managed Detection & Response) o le soluzioni tecnologiche XDR (Extended Detection & Response), con l’obiettivo di ridurre i tempi di individuazione e contenimento di una minaccia (MTTD e MTTR), integrando automazione, analisi avanzata e supporto umano specializzato.

Managed Detection & Response (MDR): servizio gestito offerto da provider di sicurezza, che combina tecnologia (spesso anche XDR/EDR/SIEM) con un team umano di analisti di sicurezza che lavora h24. Il provider non si limita a inviare allarmi, ma interviene attivamente per contenere e risolvere l’incidente, includendo threat hunting, analisi forense, reportistica, risposta guidata. Si tratta quindi di un servizio “chiavi in mano” che unisce piattaforme automatizzate a competenza umana specializzata.

Extended Detection & Response (XDR): piattaforma tecnologica che raccoglie e correla automaticamente dati da diverse fonti (endpoint, rete, cloud, email, identità) per avere una visione completa. Usa molta automazione e analisi avanzata (spesso con AI/ML) per rilevare minacce complesse. Può isolare automaticamente un endpoint sospetto, bloccare processi malevoli o generare alert molto precisi. Si tratta di uno strumento principalmente automatizzato, ma deve essere configurato e gestito da analisti o da un SOC.

Conclusione

Nel panorama attuale della cybersecurity, la sfida è capire quale combinazione di figure e funzioni sia davvero necessaria per la propria realtà. Nel mondo cyber non esiste un servizio unico valido per tutti: la differenza sta nel capire cosa serve davvero in base alla propria realtà aziendale. La scelta giusta dipende da dimensioni, settore e livello di maturità dell’azienda.

Per approfondire ulteriormente i ruoli e le responsabilità della cybersicurezza, visita il sito dell’ACN (Agenzia per la cybersicurezza nazionale).

La sicurezza non è solo questione di strumenti, ma di strategia. Con oltre dieci anni di esperienza, Cyber ACK accompagna le organizzazioni nella scelta e nell’integrazione di SOC, CSIRT, Red Team e CISO as a Service, trasformando la complessità in resilienza e continuità operativa.